El Equipo de Respuesta ante Incidentes de Seguridad de la Información del Centro Criptológico Nacional, CCN-CERT, alerta de la publicación de actualizaciones de seguridad de Microsoft correspondientes al mes de junio.

Con el lanzamiento del boletín de seguridad de Microsoft correspondiente al mes de junio se solucionaron 50 vulnerabilidades; 10 de las cuales fueron calificadas como críticas; y 40 fueron catalogadas como altas, según el criterio de la compañía.

Sin embargo, una de esas vulnerabilidades, inicialmente catalogada como alta, ha sido reclasificada a un nivel crítico. Este error, en un principio fue clasificado como una vulnerabilidad que permitía solamente una escalada de privilegios dentro del sistema, no obstante, en esta nueva reclasificación, se le ha otorgado un nivel crítico debido a que permite la ejecución de código de forma remota (RCE).

El CVE asignado es el CVE-2021-1675, y se ha publicado esta nueva clasificación en la página oficial de Microsoft después de que el equipo de ciberseguridad de la empresa China QiAnXin Technology explotara esta vulnerabilidad llegando a ejecutar código arbitrario de forma remota. En concreto, la vulnerabilidad reside en el servicio Print Spooler (spoolsv.exe) encargado de administrar el proceso de impresión, afectando a todas las versiones del sistema operativo Windows. Destacar que desde la empresa China se ha evitado revelar los detalles técnicos sobre el ataque.

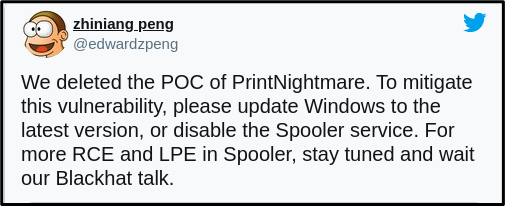

Asimismo, en adición a lo anterior, tres analistas de la firma de seguridad china Sangfor, publicaron un exploit para aprovechar esta vulnerabilidad después de que los investigadores de QiAnXin compartieran el video de la prueba de concepto (PoC) realizada en sus investigaciones. Unas pocas horas más tarde, los expertos retiraron el exploit.

Imagen 1: captura cuenta twitter investigadores Sangfor.

No obstante, y aunque los investigadores retiraran el exploit publicado, se puede acceder a dicho exploit de manera pública en un repositorio publicado en github, por ello, esta vulnerabilidad cobra especial importancia:

La base de datos del NIST ya registró este CVE en el momento de la publicación del informe mensual de Microsoft el pasado 8 de junio. Sin embargo, todavía no se ha realizado una reclasificación de la misma ni se le ha asignado una puntuación mayor, según la escala CVSSv3.

Recursos afectados:

- Sistemas operativos Windows 10.

- Sistemas operativos Windows 8.

- Sistemas operativos Windows 7.

- Windows Server 2019.

- Windows Server 2016.

- Windows Server 2012.

- Windows Server 2008.

Solución a la vulnerabilidad:

Con la publicación de la última actualización de seguridad, Microsoft ha corregido esta vulnerabilidad descrita. Las actualizaciones se encuentran disponibles desde el propio update automático de Windows, o bien, mediante su descarga manual y posterior instalación.

Recomendaciones:

Se recomienda encarecidamente a los usuarios y administradores de sistemas que apliquen los parches de seguridad en cuanto se encuentren disponibles, con el fin de evitar la exposición a ataques externos y la toma de control de los sistemas informáticos. Por el momento, Microsoft no ha revelado medidas de mitigación alternativas a la actualización de los sistemas a fin de parchear la vulnerabilidad descrita.

Sin embargo, como solución alternativa si no es posible aplicar los parches de seguridad correspondientes, se recomienda deshabilitar el servicio Print Spooler:

Referencias: